Хакерская группа Digital Revolution, известная взломами предполагаемых подрядчиков ФСБ, рассказала о новом оружии, заказанном спецслужбой – программе "Фронтон", с помощью которой можно организовывать кибератаки, используя устройства интернета вещей.

Хакеры утверждают, что их вдохновило движение цифрового сопротивления против блокировок мессенджера Telegram

Техническую документацию "Фронтонов" хакеры опубликовали в среду, 18 марта. По данным Digital Revolution, существуют разные версии программы – "Фронтон", "Фронтон-3Д" и "Фронтон-18". Все они позволяют заражать "умные" устройства (от цифровых ассистентов до целых "умных" домов), объединять их в сеть и "обваливать" сервера, отвечающие за устойчивость работы крупных интернет-сервисов и интернета в целых странах.

Судя по опубликованным документам, в разработке кибероружия, вероятно, могла участвовать московская компания 0day (ООО "0ДТ") – хакеры Digital Revolution утверждали, что взломали ее еще в апреле 2019 года. Представители компании тогда отказались от комментариев Би-би-си.

Один из документов – "макет опытно-конструкторской работы", который, если верить утечке, якобы готовила ЗАО "ИнформИнвестГрупп" по заказу войсковой части № 64829, более известной как Центр информационной безопасности ФСБ. В ЗАО "ИнформИнвестГрупп" работает около 125 человек, чистая прибыль компании в 2018 году составила 12 млн рублей, ранее она выполняла заказы МВД.

DigitalRevolution@D1G1R3V

Почему наше собственное правительство шпионит за нами через IoT? По сути, шпионит за всем миром. Как это им удается? #ФРОНТОН https://mega.nz/#F!LBVBRApS!eGfOUwWfIbvuikgxuOelzg …http://www.d1g1r3v.net/madskillz/2020/3/17 …

Смотреть другие твиты DigitalRevolution

DigitalRevolution@D1G1R3V

Мы можем доказать, что кремлевские прихвостни взламывают наши компы и шпионят за нами… судите сами #ФРОНТОН

Смотреть другие твиты DigitalRevolution

Конец Twitter сообщения 2, автор: @D1G1R3V

"Интернет вещей менее защищен, в отличие от мобильных устройств и серверов", – с этой фразы начинается небольшой документ под названием "Обзор". В частности, многие пользователи используют "умные" устройства прямо "из коробки", не меняя стандартные заводские логины и пароли, что делает их доступными мишенями для хакеров.

В 2020 году к интернету вещей будет подключено более 20 млрд устройств, прогнозирует агентство Gartner. В опубликованных документах подрядчики ФСБ ссылаются на опыт Mirai – самой крупной сети зараженных IoT-устройств, которая насчитывала 600 тыс. ботов. В 2016 году она вывела из строя DNS-серверы американской компании Dyn: интернет-сервисы использовали их для обновления информации в режиме реального времени.

В результате атаки на сроки от нескольких минут до нескольких часов оказались недоступны сайт Би-би-си, платежная система PayPal, соцсеть "Твиттер", поставщик фильмов и сериалов Netflix и еще около 70 популярных сервисов.

Тогда в качестве зараженных "зомби", массово отправлявших запросы на эти сервера, организаторы атаки использовали не обычные в таких случаях компьютеры, а принтеры, детские мониторы и IoT-роутеры.

Но в документах предлагается заражать другие объекты: на 95% "ботнет" должен состоять из IP-камер и цифровых видеорекордеров – "если они передают видео, то имеют достаточно большой канал связи, чтобы эффективно совершать DDoS" (именно такой вид хакерских атак использовался Mirai в 2016 году).

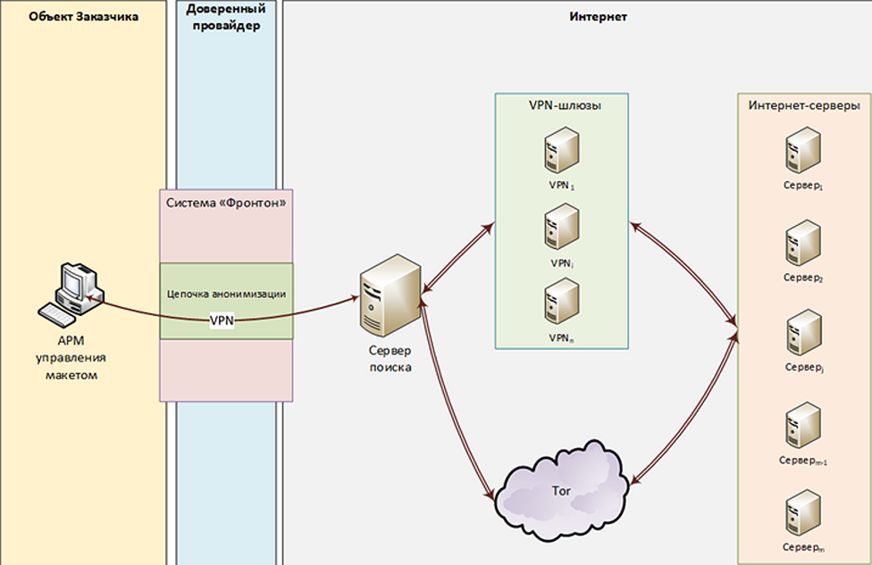

Находить мишени для взлома должен специальный "сервер поиска". Подключаться к нему можно через виртуальную частную сеть или браузер Tor; они запутывают соединение таким образом, чтобы нельзя было выйти на конечного пользователя.

Правообладатель иллюстрацииALAMY

Правообладатель иллюстрацииALAMY

Image captionВычислить, где именно расположены хакеры, будет очень сложно – этому помешает сложная система виртуальных частных сетей

В документации продуманы средства, чтобы тщательно скрывать следы. "Исключено использование русского языка и связной кириллицы, для доступа к серверу требуется авторизация, закрыты неиспользуемые порты", – говорится в макете "Фронтонов".

Взламывать устройства предлагается с помощью словаря типичных паролей от IoT-устройств. В отличие от Lizard Stresser – еще одного "ботнета", состоявшего из 120 тыс. зараженных устройств – словарь паролей "не захардкожен" (цитата из документации), то есть его можно редактировать, подстраивая свой словарь под конкретные мишени.

"Сканирование сети происходит самими зараженными машинами, – говорится в "Обзоре". – Таким образом рост заражения происходит в геометрической прогрессии. При достижении определенного количества машин (несколько десятков тысяч) для диапазона адресов IPv4 становится возможным полный поиск всех адресов".

IPv4 – самая распространенная версия протокола передачи данных в интернете, используемая большинством компьютеров и гаджетов. В ней насчитывается более 4 млрд сетевых адресов.

"Мощная атака нескольких сотен тысяч машин способна сделать сайты социальных сетей, файлообменников недоступными в течение нескольких часов. Атака на национальные DNS-сервера может сделать недоступным интернет в течение нескольких часов в небольшой стране", – говорится в опубликованных хакерами документах.

"Шпионаж за всем миром"

Опубликованный 18 марта Digital Revolution слив состоит из 12 технических документов, схем и фрагментов кода, созданных в 2017-2018 годах. В одном из документов указано, что документация "имеет гриф несекретно", а шифры "Фронтон" и "Фронтон-3Д" могут использоваться в открытой переписке и переговорах.

Хакеры в своем "Твиттере" отмечают, что "Фронтоны" могут использоваться для "шпионажа за всем миром", видимо, отмечая, что основные объекты кибератак в данном случае – цифровые камеры. На вопросы Би-би-си они не ответили.

Правообладатель иллюстрацииJEFF GREENBERG/GETTY IMAGES

Правообладатель иллюстрацииJEFF GREENBERG/GETTY IMAGES

Image captionВ апреле 2019 года минкомсвязи одобрило Концепцию развития интернета вещей в России: в сети IoT должны быть внедрены системы средств оперативно-розыскных мероприятий (СОРМ), обеспечивающей спецслужбам перехват данных от абонентов связи

Би-би-си отправила запрос в пресс-службу ФСБ. Гендиректор ЗАО "ИнформИнвестГрупп" Андрей Темняков в момент подготовки материала был недоступен для комментариев.

Хакеры Digital Revolution заявили о себе в декабре 2018 года, взломав сервера, принадлежавшие, как они утверждали, еще одному подрядчику ФСБ – НИИ "Квант". Так в сеть попало описание системы, которую спецслужбы используют для мониторинга общественного мнения и поиска протестных настроений.

В июле 2019 года они опубликовали проекты очередного подрядчика ФСБ, компании "Сайтэк", посвященные деанонимизации пользователей браузера Tor, исследованию уязвимости торрентов, сбору информации о пользователях соцсетей.

"Мы будем и дальше разоблачать проекты, показывающие, как власти пытаются затолкать нас всех под колпак ФСБэшного контроля", – написали тогда "цифровые революционеры".

***